【重要】talktofranky.com木马病毒跳转,WordPress网站一定要做好整站备份

整站备份包括 整站文件+数据库文件,

WordPress整站备份视频教程

【WordPress 网站备份插件BackWPup视频教程】,

以前遇到的木马病毒都只是在源码文件里面添加木马代码,这次的是数据库 所有文章 页面 最前面 添加 页面跳转代码,导致如果用户没有备份数据库恢复起来非常麻烦。

预防方式:安装Wordfence安全防护插件

Wordfence恶意软件扫描程序可以检测到本文中讨论的所有恶意代码。对于高级用户以及仍在使用免费版本的网站来说,这都是正确的。

病毒说明

已报告出来的插件:对应插件请升级到最新版本并做好备份

- ThemeGrill演示导入程序<1.6.3 –身份验证绕过和数据库清除

- Profile Builder和Profile Builder Pro <3.1.1 –具有管理员角色的用户注册

- Duplicator <1.3.28 –未经身份验证的任意文件下载

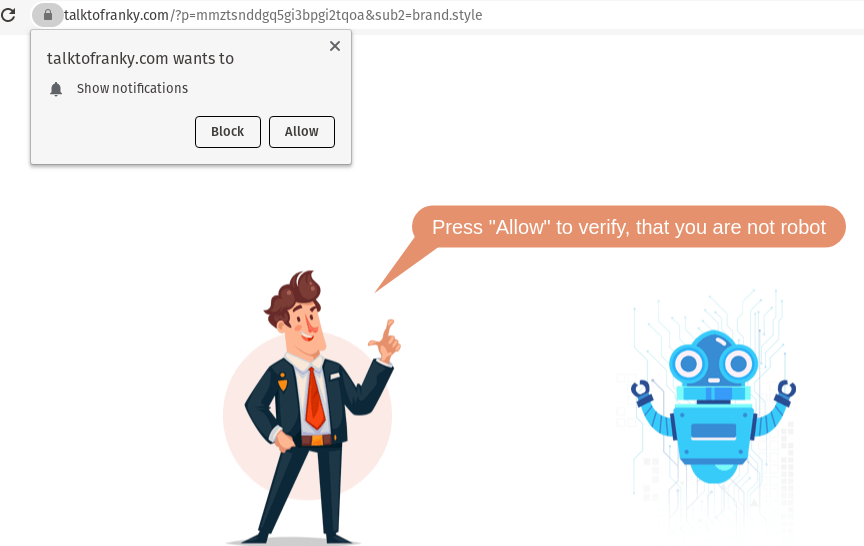

当前,这些重定向脚本将受害者带到该域的登录页面talktofranky.com。到达后,会告诉访问者在弹出窗口中单击“允许”以证明他们是人类。这是一个技巧,因为该站点实际上是在请求将通知推送到受害者设备的权限。通过搜索有关此域的讨论,可以找到有关如何阻止垃圾邮件通知的大量指南,这意味着该活动可能会招致许多受害者。

“ tonyredball”最近的攻击来自一个主要IP地址:45.129.96.17。该地址与爱沙尼亚主机提供商GMHost相关。GMHost是已知的防弹主机,最近在类似的黑客论坛中也被引用。“防弹”是指托管服务提供商,其已知具有宽松或不受强制的滥用政策,通常位于与国际执法机构没有密切关系的国家/地区。这些主机为黑客提供了进行非法活动的场所,几乎不用担心被关闭或受到惩罚。

该电子邮件地址 solarsalvador1234@gmail.com以前曾与对Convert Plus插件的攻击相关联,在该攻击中,类似的漏洞使攻击者可以注册特权用户。Google搜索此地址后,发现许多受到感染的WordPress网站显示了相关的用户个人资料。

除了Profile Builder和ThemeGrill Demo Importer漏洞之外,与“ solarsalvador1234”关联的IP地址还利用了Duplicator的最新文件下载漏洞。通过wp-config.php从易受攻击的站点下载文件,他们可以使用存储的凭据访问远程MySQL数据库并从那里破坏站点。在所有这三个漏洞中,最终目标是相同的:对受害者的WordPress网站的管理访问。

在我们当前跟踪的攻击中,我们确定了“ solarsalvador1234”试图通过与“ tonyredball”相同的方法上传后门:WordPress主题上传器。但是,他们没有像我们之前的示例那样上载单个文件,而是上载了名为的恶意档案AdvanceImage5.zip。从技术上讲,此ZIP存档包含一个有效的WordPress主题,已从二十一十五主题复制了index.php和 style.css脚本,而WordPress则需要正确地存储提取的文件。除了这些必需的文件之外,该存档纯粹是恶意的,并且包含旨在帮助攻击者长期维护访问权限的后门。恶意主题 AdvanceImage5先前已与其他攻击活动(包括针对性攻击)相关联去年WP Cost Estimation插件中的漏洞。

2. 分享目的仅供大家学习和交流,请不要用于商业用途!

3. 如果你也有好源码或者教程,可以到审核区发布,分享有金币奖励和额外收入!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如遇到加密压缩包,默认解压密码为"Yongwp.com",如遇到无法解压的请联系管理员!

WordPress外贸建站 » 【重要】talktofranky.com木马病毒跳转,WordPress网站一定要做好整站备份